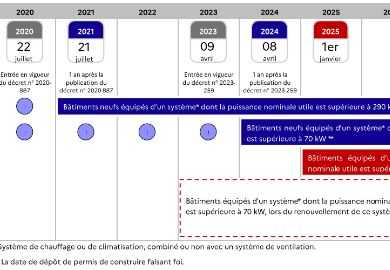

Apprennez en plus sur le décret BACS, Qu'est ce que c'est ? Quels sont les batiments et entreprises concernés ? Quelles exigences pour quelles conséquences en cas de non respect ?

Rechercher dans blog

Catégories de blogs

Derniers articles

-

Décret BACS : Quelles sont les exigences du décret et comment y répondre ?Lire la suite

Décret BACS : Quelles sont les exigences du décret et comment y répondre ?Lire la suite -

Comment ajouter une passerelle ainsi qu'un capteur Milesight à l'IOT CloudFebruary 20th 2024Publié dans: Tutoriel - Sparwan29 vuesLire la suite

Comment ajouter une passerelle ainsi qu'un capteur Milesight à l'IOT CloudFebruary 20th 2024Publié dans: Tutoriel - Sparwan29 vuesLire la suiteComment ajouter une passerelle ainsi qu'un capteur Milesight à l'IOT Cloud

-

Optimisez tous vos systèmes IoT avec Node-RED et nos solutions compatiblesFebruary 2nd 2024Publié dans: Information produits66 vuesLire la suite

Optimisez tous vos systèmes IoT avec Node-RED et nos solutions compatiblesFebruary 2nd 2024Publié dans: Information produits66 vuesLire la suiteOptimisez tous vos systèmes IoT avec Node-RED et nos solutions compatibles

-

Automatisez avec BACnetFebruary 2nd 2024Publié dans: Information produits66 vuesLire la suite

Automatisez avec BACnetFebruary 2nd 2024Publié dans: Information produits66 vuesLire la suiteCet article plonge au cœur de BACnet, explorant ses fondements, son importance croissante dans l'ère de l'IoT et son impact sur la conception des systèmes de contrôle et de surveillance modernes.

-

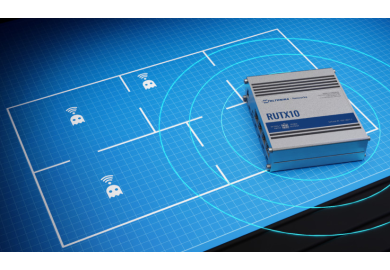

Comment gérer les points morts Wi-Fi avec la technologie Wi-Fi Mesh ?December 6th 202369 vuesLire la suite

Comment gérer les points morts Wi-Fi avec la technologie Wi-Fi Mesh ?December 6th 202369 vuesLire la suiteL’une des préoccupations les plus courantes, en déterminant la couverture Wi-Fi dans des solutions, concerne les points morts qui apparaissent en raison d’un signal réseau sans fil faible ou inexistant. En réalité, ils peuvent être facilement résolus avec le bon équipement réseau et les technologies appropriées comme le maillage Wi-Fi.

Articles populaires

-

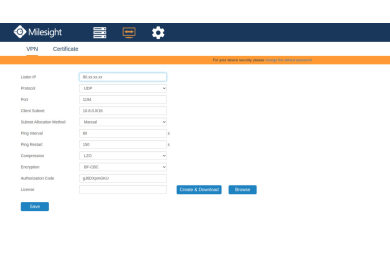

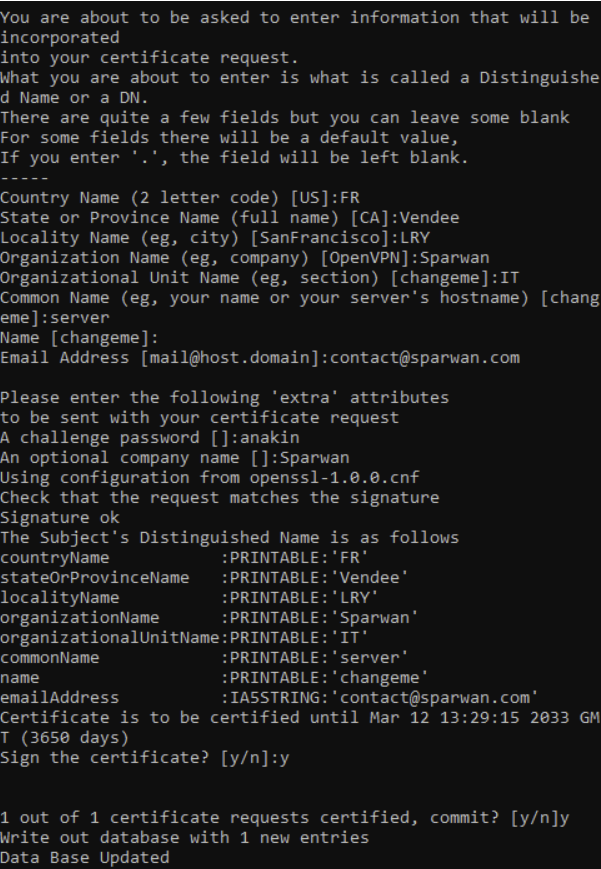

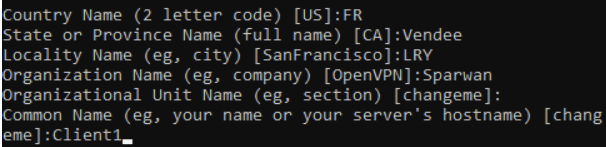

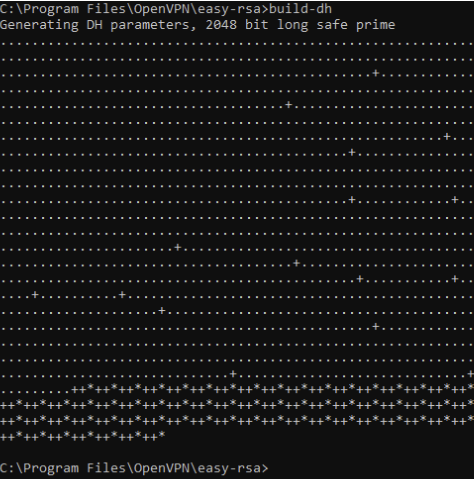

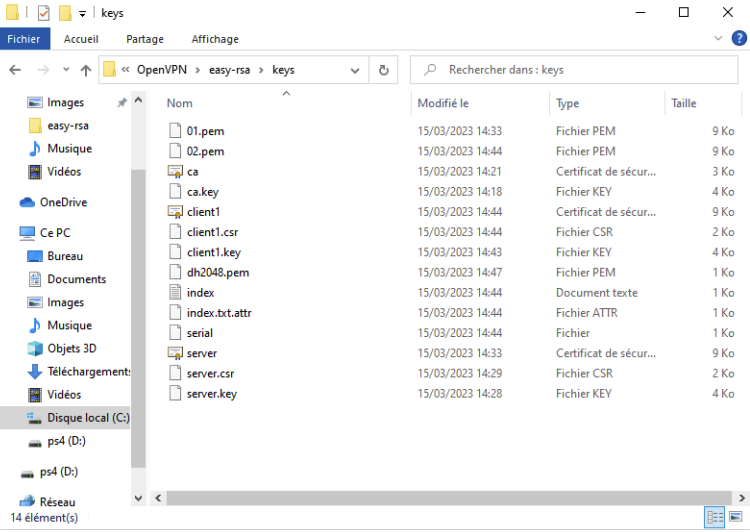

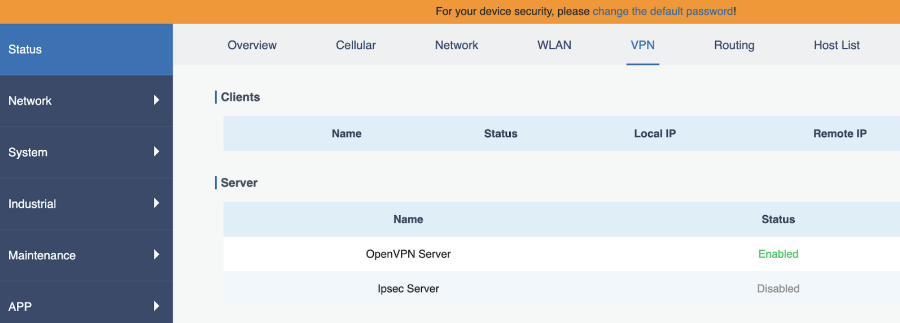

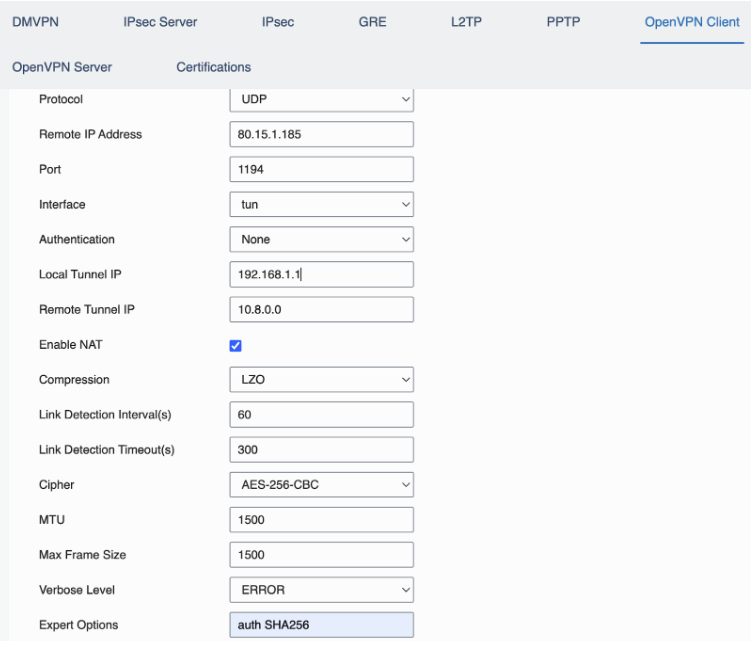

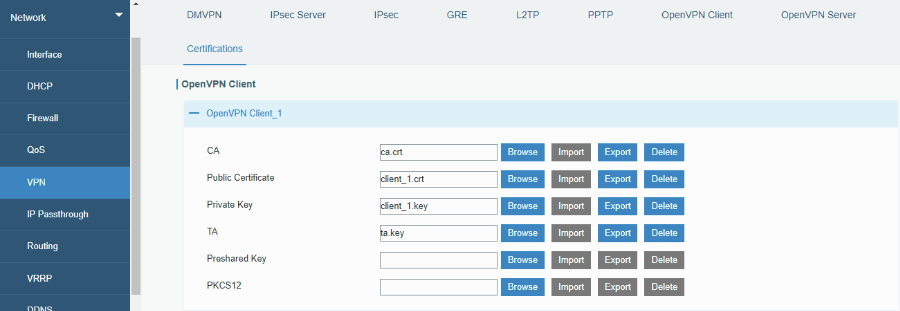

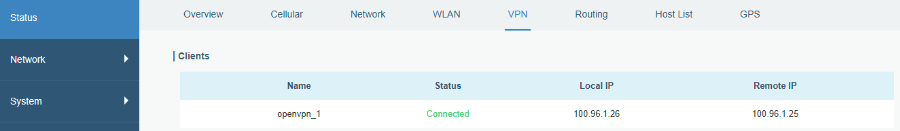

Paramétrage et utilisation de Milesight VPNApril 4th 2023Publié dans: Information produits6161 vuesCe tutoriel vous servira à paramétrer et utiliser Milesight VPN une fois la solution installée. Ce tuto est la suite du tutoriel d’installation de Milesight VPNLire la suite

Paramétrage et utilisation de Milesight VPNApril 4th 2023Publié dans: Information produits6161 vuesCe tutoriel vous servira à paramétrer et utiliser Milesight VPN une fois la solution installée. Ce tuto est la suite du tutoriel d’installation de Milesight VPNLire la suite -

Tutoriel d’installation Open Media Vault pour serveur NAS avec disque durApril 4th 2023Publié dans: Tutoriel - Sparwan2128 vuesTutoriel d’installation Open Media Vault pour serveur NAS avec disque durLire la suite

Tutoriel d’installation Open Media Vault pour serveur NAS avec disque durApril 4th 2023Publié dans: Tutoriel - Sparwan2128 vuesTutoriel d’installation Open Media Vault pour serveur NAS avec disque durLire la suite -

Créer votre serveur cloud - Tuto d'installation de Nextcloud via Docker ComposeApril 4th 2023Publié dans: Tutoriel - Sparwan979 vuesVous souhaitez utiliser une alternative open source et innovante comme alternative à Dropbox ou Google drive ? Découvrez avec nous comment installer votre Cloud personnel ou d’entreprise avec NextcloudLire la suite

Créer votre serveur cloud - Tuto d'installation de Nextcloud via Docker ComposeApril 4th 2023Publié dans: Tutoriel - Sparwan979 vuesVous souhaitez utiliser une alternative open source et innovante comme alternative à Dropbox ou Google drive ? Découvrez avec nous comment installer votre Cloud personnel ou d’entreprise avec NextcloudLire la suite -

Tutoriel d’installation Open Media Vault pour serveur NAS avec disque dur (Création des utilisateurs)April 4th 2023Publié dans: Tutoriel - Sparwan926 vuesPartie 2 du tutoriel OMV, création des utilisateurs et fin du paramétrage.Lire la suite

Tutoriel d’installation Open Media Vault pour serveur NAS avec disque dur (Création des utilisateurs)April 4th 2023Publié dans: Tutoriel - Sparwan926 vuesPartie 2 du tutoriel OMV, création des utilisateurs et fin du paramétrage.Lire la suite -

ZeroTier, la puissance et la sécurité du VPNApril 5th 2023Publié dans: Information produits759 vuesZeroTier est un logiciel de réseau virtuel privé (VPN) qui permet aux utilisateurs de créer et de rejoindre des réseaux virtuels décentralisés.Lire la suite

ZeroTier, la puissance et la sécurité du VPNApril 5th 2023Publié dans: Information produits759 vuesZeroTier est un logiciel de réseau virtuel privé (VPN) qui permet aux utilisateurs de créer et de rejoindre des réseaux virtuels décentralisés.Lire la suite

Laissez un commentaire

Connectez-vous pour publier des commentaires